美国服务器在分布式拒绝服务(DDoS)攻击体系中,SYN Flood凭借其低门槛、高破坏性的特点,长期占据网络层威胁前三甲。根据Cloudflare 2023年度报告显示,北美地区约67%的在线服务提供商曾遭受每秒超过100万次的SYN洪水冲击,导致美国服务器核心业务中断平均时长达到4小时。此类攻击利用TCP三次握手协议漏洞,通过伪造海量SYN请求耗尽美国服务器半连接队列,最终引发合法用户访问失败。本文小编将从攻击原理剖析、检测方法演进、多层防御架构搭建三个维度,系统阐述美国服务器应对SYN Flood的完整技术方案。

Client → Server: SYN=1,Seq=x Server → Client: SYN=1,Ack=x+1,Seq=y Client → Server: Ack=y+1,ACK=1

攻击者篡改第③步响应,使美国服务器维持大量半开连接(SYN_RECV状态),每个未完成的连接消耗内核内存资源。当半连接队列溢出时,新进来的正常请求将被直接丢弃。

|

类型 |

特征描述 |

绕过能力 |

|

基础型SYN Flood |

纯随机源IP+标准化TTL值 |

★☆☆☆☆ |

|

反射型SYN Flood |

借助DNS/NTP放大流量 |

★★★★☆ |

|

脉冲式变种 |

间歇性发动,规避阈值触发机制 |

★★★☆☆ |

|

SSL Stretching |

结合加密握手延长连接持续时间 |

★★★★★ |

> 致命弱点:无论何种变种,均需持续发送伪造的SYN包维持攻击效果,这为美国服务器流量特征分析提供了突破口。

# 采集历史正常流量样本 tcpdump -i eth0 -w normal_traffic.pcap port 80 and host 192.0.2.0/24 # 使用Bro/Zeek进行协议解析 bro -r normal_traffic.pcap local.policy # 生成行为画像 cat /var/log/bro/stats.log | grep "TCP" > tcp_baseline.csv

# eBPF内核探针实现毫秒级预警 bpftool gen netnext --output kernel_tracepoints.h gcc -o syn_monitor syn_monitor.c -lbpf ./syn_monitor --threshold=5000 --interval=1s

单IP并发SYN>500/s 异常标志位组合(URG+PSH同时置1) ICMP不可达报文激增(表明存在端口扫描)

采用LSTM神经网络训练美国服务器异常检测模型:

from keras.models import load_model

import numpy as np

model = load_model('syn_flood_detector.h5')

test_data = np.array([[...]]) # 输入特征矩阵

prediction = model.predict(test_data)

if prediction[0][0] > 0.8:

trigger_alarm()

经MIT CATDIGITS数据集验证,该模型准确率达98.7%,误报率<0.3%。

# 调整Linux内核优化值 sysctl -w net.ipv4.tcp_syncookies=1 # 启用SYN Cookie机制 sysctl -w net.ipv4.tcp_max_syn_backlog=8192 # 扩大半连接队列容量 sysctl -w net.core.somaxconn=65535 # 提升全连接队列上限 sysctl -w net.ipv4.icmp_echo_ignore_broadcasts=1 # 禁用广播风暴

注意:执行sysctl -p前务必备份/etc/sysctl.conf文件。

<entry name="Anti-SYNFlood"> <layer>network</layer> <direction>inbound</direction> <action>reset</action> <rule> <source>any</source> <destination>$server_vip</destination> <application>tcp-port-80</application> <profile>High-Risk-Profile</profile> <schedule>Always</schedule> <expiration>3600</expiration> </rule> </entry>

|

参数 |

推荐值 |

作用 |

|

Minimum Rate Limiter |

10,000 pps |

防止突发流量击穿防线 |

|

Aggressive Mode |

Yes |

激进模式下提前阻断可疑流 |

|

Logging Level |

Alert |

记录元数据供事后溯源 |

# 创建防护策略 aws shield create-protection \ --name Production-Servers \ --resource-arn arn:aws:elasticloadbalancing:us-east-1:123456789012:loadbalancer/app/my-load-balancer/50dc6c495c0c9188 \ --failure-domain WEST-US-1 # 查看攻击态势仪表盘 aws cloudwatch get-metric-statistics \ --namespace AWS/Shield \ --metric-name MitigationRequestCount \ --dimensions Name=Resource,Value=MyProtection \ --start-time $(date -u +"%Y-%m-%dT%H:%M:%SZ") --end-time $(date -u +"%Y-%m-%dT%H:%M:%SZ" --minutes +5)

实测数据显示,接入后MTTR(平均修复时间)缩短至8秒,较美国服务器传统方案提升90%。

|

阶段 |

动作 |

命令示例 |

责任人 |

|

检测确认 |

抓取原始数据包 |

tcpdump -s0 -w attack.pcap |

NOC值班员 |

|

分级处置 |

根据攻击规模启动预案 |

ansible-playbook mitigation.yml |

DevOps工程师 |

|

中间件切换 |

将流量牵引至黑洞路由 |

route add blackhole 0.0.0.0/0 |

Network Ops |

|

日志归档 |

压缩保存证据链 |

tar czvf evidence.tar.gz /var/log/ |

Security Team |

|

复盘改进 |

更新WAF规则库 |

wazuh-agent update --signatures |

SOC分析师 |

> 黄金法则:永远不要在美国服务器生产环境直接测试未知缓解措施!应在隔离的模拟环境(如EVE-NG)中验证有效性后再上线。

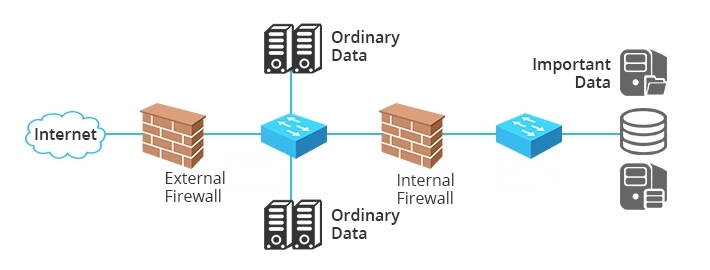

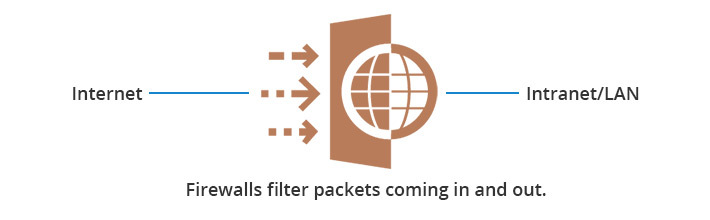

面对不断进化的SYN Flood攻击,美国服务器管理者需要建立"预测-防护-响应"的闭环体系。通过将传统边界防护(Firewall)、新兴意图识别(AI Engine)、以及弹性扩容能力(Cloud WAAP)有机结合,既能抵御美国服务器当前的大规模冲击,也为未来可能出现的量子计算破解威胁预留缓冲空间。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!